Gli attacchi ransomware hanno tradizionalmente preso di mira i dati su endpoint o unità di rete. Finora, i team IT e di sicurezza ritenevano che le unità cloud sarebbero state più resistenti agli attacchi ransomware.

Dopotutto, l'ormai familiare funzionalità "Salvataggio automatico" insieme al controllo delle versioni e al buon vecchio cestino per i file avrebbero dovuto essere sufficienti come backup. Tuttavia, potrebbe non essere così ancora per molto.E’ stata scoperta una funzionalità potenzialmente pericolosa in Office 365 o Microsoft 365 che consente al ransomware di crittografare i file archiviati su SharePoint e OneDrive in un modo che li rende irrecuperabili senza backup dedicati o una chiave di decrittografia dell'attaccante. La ricerca si è concentrata su due delle app cloud aziendali più popolari: SharePoint Online e OneDrive all'interno delle suite Microsoft 365 e Office 365 e mostra che gli attori ransomware possono ora prendere di mira i dati delle organizzazioni nel cloud e lanciare attacchi all'infrastruttura cloud.

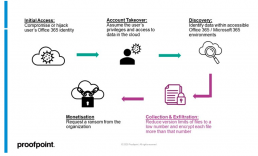

Catena di attacco ransomware cloud

La catena d’attacco

Una volta eseguito, l’attacco crittografa i file negli account degli utenti compromessi. Come con l’attività ransomware degli endpoint, questi file possono essere recuperati solo con chiavi di decrittazione.

Le fasi di attacco descritte di seguito possono essere automatizzate utilizzando le API Microsoft, gli script dell’interfaccia della riga di comando (CLI) e gli script di PowerShell.

- Accesso iniziale: accesso illecito agli account SharePoint Online o OneDrive di uno o più utenti compromettendo le identità.

- Acquisizione e rilevamento dell’account: l’autore dell’attacco ora ha accesso a qualsiasi file di proprietà dell’utente compromesso o controllato dall’applicazione OAuth di terze parti (che includerebbe anche l’account OneDrive dell’utente).

- Raccolta ed esfiltrazione: viene ridotto il limite di versione dei file a un numero basso, ad esempio 1, per semplificare le cose. Quindi il file viene crittografato più volte rispetto al limite di versione. Con il limite di esempio di 1, sono sufficienti due volte. Questo passaggio è unico per il ransomware cloud rispetto alla catena di attacco per il ransomware basato su endpoint. In alcuni casi, l’attaccante può esfiltrare i file non crittografati come parte di una doppia tattica di estorsione.

- Monetizzazione: ora tutte le versioni originali (pre-attaccante) dei file vengono perse, lasciando solo le versioni crittografate di ciascun file nell’account cloud. A questo punto, l’attaccante può chiedere un riscatto all’organizzazione.

Figura 1: Diagramma della catena di attacco del ransomware cloud. La fase di raccolta ed esfiltrazione è unica per gli ambienti Microsoft. Immagine originale presente a questo link.

Meccanismo di controllo delle versioni della libreria di documenti

Ogni raccolta documenti in SharePoint Online e OneDrive dispone di un’impostazione configurabile dall’utente per il numero di versioni salvate. Il proprietario del sito può modificare questa impostazione e non è necessario che detenga un ruolo di amministratore o privilegi associati per farlo.

In base alla progettazione, quando si riduce il limite della versione della raccolta documenti, qualsiasi ulteriore modifica ai file nella raccolta documenti renderà molto difficile il ripristino delle versioni precedenti.

Esistono due modi per abusare del meccanismo di controllo delle versioni per raggiungere obiettivi dannosi: creare troppe versioni di un file o ridurre i limiti di versione di una raccolta documenti. Le modifiche che incrementano una versione di un file includono modifiche al contenuto del documento, al nome del file, ai metadati del file e allo stato di crittografia del file.

Il metodo di troppe versioni di file create funziona in questo modo:

- Staging: la maggior parte degli account OneDrive ha un limite di versione predefinito di 500. Un utente malintenzionato potrebbe modificare i file all’interno di una raccolta documenti 501 volte. Ora, la versione originale (pre-attaccante) di ogni file ha 501 versioni precedenti e quindi non è più ripristinabile.

- Crittografia dei dati: crittografa i file dopo ciascuna delle 501 modifiche. Ora tutte le 500 versioni ripristinabili sono crittografate. Le organizzazioni non possono ripristinare in modo indipendente la versione originale (pre-attaccante) dei file anche se tentano di aumentare i limiti di versione oltre il numero di versioni modificate dall’attaccante. In questo caso, anche se il limite di versione è stato aumentato a 501 o più, i file salvati con versioni 501 o precedenti non possono essere ripristinati.

Il metodo per ridurre il controllo delle versioni della libreria di documenti funziona in questo modo:

- Staging: riduci il numero di versione della raccolta documenti a un numero basso, ad esempio 1, per semplificare le cose. Ciò significa che solo la versione più recente del file prima dell’ultima modifica viene salvata e può essere ripristinata da un utente.

- Crittografia dei dati: modifica ogni file due volte, crittografando il file due volte o una combinazione di crittografia, modifiche principali ai contenuti e modifiche ai metadati dei file. Ciò garantirà che un’organizzazione non possa ripristinare le versioni originali (pre-attaccante) del file senza la chiave di decrittografia dell’attaccante. L’impostazione del limite di versione su zero è falsa e non eliminerà le versioni. Le versioni saranno disponibili per l’utente in un semplice passaggio. Reimpostare il limite di versione o spegnerlo e riaccenderlo manualmente.

Accesso iniziale agli account utente di SharePoint Online e OneDrive

I tre percorsi più comuni che gli aggressori intraprenderebbero per ottenere l’accesso agli account SharePoint Online o OneDrive di uno o più utenti sono:

- Compromissione dell’account: compromissione diretta delle credenziali degli utenti sui loro account cloud tramite phishing, attacchi di forza bruta e altre tattiche di compromissione delle credenziali.

- Applicazioni OAuth di terze parti: indurre un utente ad autorizzare app OAuth di terze parti con ambiti applicativi per l’accesso a SharePoint o OneDrive.

- Sessioni dirottate: dirottamento della sessione Web di un utente connesso o dirottamento di un token API attivo per SharePoint Online e/o OneDrive.

Come proteggere Azienda e dati sensibili

Innanzitutto, attiva il rilevamento delle modifiche alla configurazione dei file rischiose per gli account Office 365. Ciò ridurrà il rischio che un malintenzionato comprometta gli account e sfrutti i limiti di versione.

In secondo luogo, migliorare l’igiene della sicurezza in merito al ransomware. Ciò include:

- Gestione dell’accesso base: mantieni una solida policy delle password, aumenta l’uso dell’autenticazione a più fattori (MFA) e instilla una policy di accesso basata su principi e privilegi minimi nelle applicazioni cloud.

- Gestione dell’accesso strong: implementa un meccanismo di conditional access in modo da inibire le richieste di accesso da posizioni o dispositivi considerati non affidabili.

- Predisposizione di solida architettura dei backup: isolamento, protezione da ransomware, immutabilità dei dati